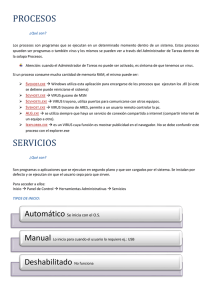

tarea2 - GEOCITIES.ws

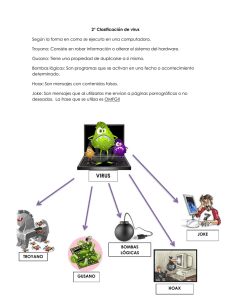

Anuncio