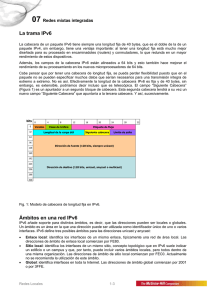

CD-2327.pdf

Anuncio